麻省理工学院CSAIL的AI会检测出可能被劫持的IP地址

2019年10月10日 由 TGS 发表

200871

0

边界网关协议(BGP)是用于在不同主机网关之间传输数据和信息的路由协议,是internet设计的基础。然而,它却始终存在缺陷:

边界网关协议(BGP)是用于在不同主机网关之间传输数据和信息的路由协议,是internet设计的基础。然而,它却始终存在缺陷:它缺乏路由身份验证和基本的源验证。这使得BGP在发生错误配置时容易引起连接问题,并可能导致恶意垃圾邮件发送者、流量拦截器和加密货币窃贼的入侵。为此,麻省理工学院计算机科学和人工智能实验室的研究人员,进行了一项为期五年的BGP活动研究,目的就是确定劫机者的主要特征以及他们与合法系统的区别。

这项工作提供了一组指标,可以通过借助人工智能算法来评估其识别劫机者模式的准确性。论文的合著者详细介绍了这项研究。

这项工作提供了一组指标,可以通过借助人工智能算法来评估其识别劫机者模式的准确性。论文的合著者详细介绍了这项研究。“我们的初步研究结果表明,某些模式可以在自动化应用中发挥作用,潜在地揭示未被发现的行为或产生一种新的声誉评分类别。这与操作者群体相关,因为它们可以潜在地(允许)进行预防性防御,此外,也与更广泛的研究领域相关,因为它们为新的劫机检测系统,以及声誉指标和评分系统的开发提供了可行的输入。”

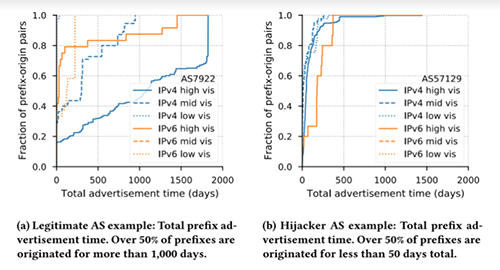

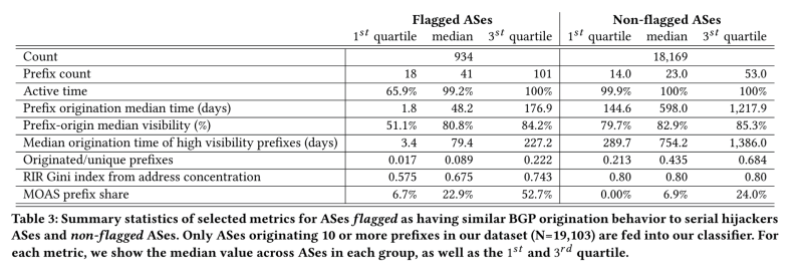

研究人员对多年前的网络运营商邮件列表数据,以及全球路由表中每五分钟记录一次的BGP历史数据进行了提取。在此基础上,他们训练了一个机器学习模型来识别关键特征,比如活动中的易失性变化和多个地址块。最终该模型发现,劫机者的块通常比合法网络的块消失得更快,而恶意网络往往会公布更多的IP地址块或网络前缀。

编写模型的训练语料库非常困难,识别和丢弃假阳性结果是一个特殊的挑战。例如,网络运营商使用BGP通过修改路由来抵御分布式拒绝服务攻击,这看起来几乎与实际的劫持相同。该团队手动删除了20%的病例误报,但可喜的是,他们已经成功地识别了总共约800个可疑网络,其中包括一些劫持IP地址多年的网络。

编写模型的训练语料库非常困难,识别和丢弃假阳性结果是一个特殊的挑战。例如,网络运营商使用BGP通过修改路由来抵御分布式拒绝服务攻击,这看起来几乎与实际的劫持相同。该团队手动删除了20%的病例误报,但可喜的是,他们已经成功地识别了总共约800个可疑网络,其中包括一些劫持IP地址多年的网络。“网络运营商通常必须对此类事件作出反应并逐案处理,否则会使得网络犯罪分子更加猖獗。”

麻省理工学院的研究生兼首席作者塞西莉亚·泰斯特(Cecilia Testart)表示,她将继续研究未来的工作模式,并给出了由该算法标记的可疑网络列表数据集。据可靠消息,本月晚些时候,Testart会和同事在阿姆斯特丹举行的ACM互联网测量会议上发表相关论文。

数据集地址:https://github.com/ctestart/BGP-SerialHijackers

欢迎关注ATYUN官方公众号

商务合作及内容投稿请联系邮箱:bd@atyun.com

热门企业

热门职位

写评论取消

回复取消