Hunters揭露Google Workspace的授权漏洞DeleFriend,威胁用户安全

Hunters公司的网络安全研究人员发现了一个Google Workspace的漏洞,该漏洞可能允许攻击者访问 Workspace API。这个漏洞很严重,因为它可以让攻击者利用权限提升来获得访问权,而这通常只有超级管理员用户才能访问。Hunters将这个安全漏洞命名为“DeleFriend”。

Google Workspace在管理Google云服务的用户身份方面存在漏洞

根据Hunters团队的说法,该漏洞基于Google Workspace在管理Google云服务的用户身份方面的角色。域内广泛授权连接了来自Google Workspace Marketplace或Google云平台服务帐户的身份对象到Workspace。

域内广泛授权可能被攻击者以两种主要方式使用:在通过另一种攻击获得目标Workspace环境上的超级管理员权限后,创建新的授权;或者“列举服务帐户密钥和OAuth范围的成功组合”,Hunters表示。第二种方法是研究人员发现的新方法。Hunters的Team Axon的威胁追踪专家Yonatan Khanashvilli发布了一篇更详细的“DeleFriend”解释。

Google的回应

Hunters于2023年8月将此漏洞透露给Google,并写道:“Google目前正在与产品团队一起审核该问题,以根据我们的建议评估潜在的行动。”

一位匿名的Google员工于11月告诉媒体,“此报告并未发现我们产品中的潜在安全问题。作为最佳实践,我们鼓励用户确保所有帐户拥有尽可能少的特权。这样做是应对此类攻击的关键。”

为什么这个Google Workspace漏洞特别危险

Hunters表示,这个漏洞特别危险,因为它是长期的(GCP服务帐户密钥默认没有到期日期),易于隐藏和难以检测。一旦进入具有超级管理员权限的帐户,攻击者可能查看Gmail中的电子邮件,查看Google日历中的某人的日程安排,或从Google Drive中窃取数据。

“恶意行为者滥用域内广泛授权的潜在后果是严重的。与单个OAuth同意书不同,利用DWD与现有授权可以影响Workspace域内的每个身份,”Khanashvili在新闻发布会上说。

如何检测和防御DeleFriendHunt

Hunters表示,除了确保权限设置正确之外,IT管理员还可以在可能的情况下在单独的项目中创建每个服务帐户,正如Google所指出的那样。Hunters提出的其他防止DeleFriend利用的建议包括:

尽可能限制授权中的OAuth范围,使用最小权限原则。

将检测工程和威胁狩猎实践的重点放在可疑授权和短时间内多次创建私有密钥上。

维护安全态势和最佳实践的习惯。

手动运行DeleFriend的POC工具

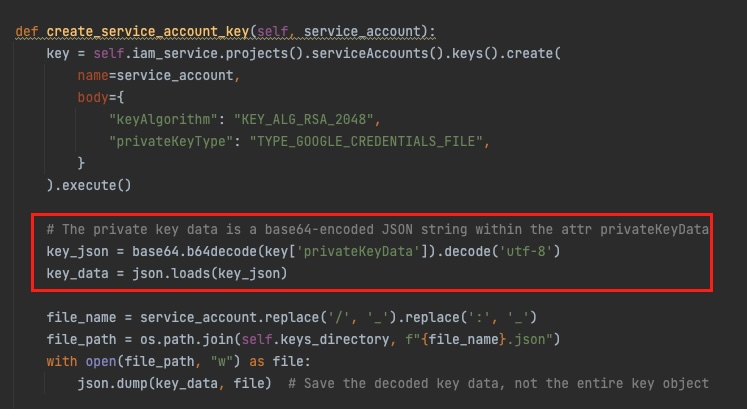

Hunters创建了一个手动运行DeleFriend利用方法的POC工具。该工具通过使用资源管理器API枚举GCP项目,迭代和枚举GCP服务帐户资源和项目资源,并从那里调查特定角色和权限,包括从privateKeyData属性键中提取私钥值(如下图)。最终结果是JWT对象,可以与临时访问令牌交换以允许访问Google API。

Hunters写道:“该工具旨在供研究人员检测配置错误,并提高对GCP和Google Workspace中OAuth授权攻击的认识,并提高使用域内广泛授权功能的组织的安全态势。”